|

Он используется для преобразования одного типа данных в другой тип данных. Тип данных, в который вы хотите преобразовать переменную, записывается внутри одиночных фигурных скобок. |

|

Изобретение программы для чтения электронных книг - это благословение для всех людей, которые любят читать. Здесь я рассказал о преимуществах программы для чтения электронных книг. |

|

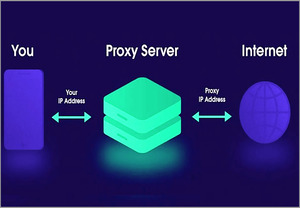

IP-адреса - каждому компьютеру в Интернете присваивается уникальный адрес, называемый IP-адресом. IP-адреса представляют собой 32-разрядные числа, обычно выражаемые в виде четырех "октетов" в виде "десятичного числа с точкой". Типичный IP-адрес выглядит следующим образом: 216.27.61.137. Например, если определенный IP-адрес за пределами компании считывает слишком много файлов с сервера, брандмауэр может заблокировать весь трафик на этот IP-адрес или с него. |

|

Брандмауэр - это просто программа или аппаратное устройство, которое фильтрует информацию, поступающую через интернет-соединение в вашу частную сеть или компьютерную систему. Если входящий пакет информации помечен фильтрами, он не пропускается. |

|

Одна из лучших особенностей брандмауэра с точки зрения безопасности заключается в том, что он не позволяет никому извне войти на компьютер в вашей частной сети. Хотя это имеет большое значение для бизнеса, большинству домашних сетей, вероятно, это не будет угрожать таким образом. Тем не менее, установка брандмауэра обеспечивает некоторое спокойствие. |

|

Настроить DMZ очень просто. Если у вас несколько компьютеров, вы можете просто разместить один из них между подключением к Интернету и брандмауэром. Большинство доступных программных брандмауэров позволят вам назначить каталог на компьютере шлюза DMZ. |

|

Популярной реализацией шифрования с открытым ключом является Secure Sockets Layer (SSL). Изначально разработанный Netscape, SSL представляет собой протокол интернет-безопасности, используемый интернет-браузерами и веб-серверами для передачи конфиденциальной информации. |

|

Что вы подразумеваете под цифровой подписью? |

|

Некоторые люди могут сказать вам, что мир становится меньше, и иногда так и кажется. Это особенно заметно в вещах, которые мы покупаем. Многие товары, которые вы можете найти в Соединенных Штатах, такие как одежда и игрушки, производятся за рубежом, в таких странах, как Китай и Индия. Большая часть бензина, который кто-то может приобрести для заправки автомобиля, вероятно, поступает с нефтеперерабатывающего завода в далекой стране. Продукты питания, выращенные на ферме на Среднем Западе, могут быть отправлены на другой конец света менее чем за день. |

|

Также известное как шифрование с асимметричным ключом, шифрование с открытым ключом использует сразу два разных ключа - комбинацию закрытого ключа и открытого ключа. Закрытый ключ известен только вашему компьютеру, в то время как открытый ключ передается вашим компьютером любому компьютеру, который хочет осуществлять с ним безопасную связь. Для декодирования зашифрованного сообщения компьютер должен использовать открытый ключ, предоставленный исходным компьютером, и свой собственный закрытый ключ. |

Новости, советы, вдохновение которым вы можете доверять

Новости, советы, вдохновение которым вы можете доверять